今さら私が言うまでもないが、新型コロナウイルス感染症(COVID-19)危機による緊急事態宣言が発令中である。「桜が咲くころには収まっているといいな。」などと淡い期待をしていたのも遠い昔のようで、お花見はおろかGW明けまで日本中に外出自粛要請が出される事態となった。 安倍総理は4月17日の時点で、外出自粛などの措置を5月7日以降、解除するのかについて明言を避けており、GW以降の先行きも未だ見通せない状況である。 たとえ緊急事態宣言が解除されたとしても、引き続き政府や自治体が企業に「在宅勤務」を要請する可能性は十分考えられる。

テレワーク実施率は全国平均で27.9%

パーソル総合研究所が4月17日に発表した、緊急事態宣言(7都府県)後のテレワークの実態報告書によると、テレワーク実施率は全国平均で27.9%、1か月前に比べて2倍以上になっていることが分かった。また、東京商工会議所が4月8日に公表した「新型コロナウイルス感染症への対応に関するアンケート」の調査結果によると、東京都内の企業の26%がテレワークを実施しており、19.5%が実施を検討中と回答している。そして実施検討中の課題として(1)社内体制の整備 (2)パソコン等ハードの整備 (3)セキュリティ確保 が挙げられていた。

- 緊急事態宣言(7都府県)後のテレワークの実態について、全国2.5万人規模の調査結果を発表 テレワーク実施率は全国平均で27.9%。1か月前の13.2%に比べて2倍以上 (2020年4月17日パーソル総合研究所リリース)

- 新型コロナウイルス感染症への対応に関するアンケート」調査結果を取りまとめました ~テレワークを実施している企業は26.0% 実施検討中は19.5%~(2020年4月8日付 東京商工会議所ニュースリリース)

本来なら、実施のためのIT環境やルールを十分整えてからテレワークを導入したいところだが、そのような猶予はなく、専門家に相談したくても相手が縮退営業している可能性もある。その上、COVID-19の混乱に乗じたサイバー攻撃がいくつも観測されているという状況である。戸惑いと不安を抱えたまま右往左往している中小企業も少なくないのではないだろうか。 そこで、突然の在宅勤務への移行でテレワークを始めるにあたって押させておくべきセキュリティ上のポイントを、ひとまとめに紹介しておくことにする。

まずは基本的な留意事項を知る

テレワークというのは元来、様々なセキュリティリスクを伴うもの。そのため一般的な注意点やガイドラインはすでにいくつか用意されている。その中から公的機関が発行しているものをいくつか載せておくので、まずはそれらに目を通しておくとよいだろう。これからルールや環境を整備しようとする人には、総務省の「テレワークセキュリティガイドライン」が必携だ。

テレワークをすることになった個人向けの参考サイト

警視庁:テレワーク勤務のサイバーセキュリティ対策!(更新日:2020年4月28日)

IPA:テレワークを行う際のセキュリティ上の注意事項(掲載日:2020年 4月21日)

テレワークをさせることになった組織向けの参考サイト

次に、アドホックなテレワーク固有の留意事項を知る

今回のように、COVID-19危機への緊急対応として限定的な在宅勤務体制に移行する場合は、十分な準備期間を経てテレワークを導入する場合とは別の、固有の留意事項がある。

令和2年4月17日に開催された「第4回 産業サイバーセキュリティ研究会 <電話会議>」(PDF)の報告書の中で、「産業界へのメッセージ」の一つとして、“直近の状況に対応するために取り組んでいただきたいこと”が列挙されているが、まさにそれである。

直近の状況に対応するために取り組んでいただきたいこと

- 新型コロナウイルスを騙る不正アプリや詐欺サイト、フィッシングメール/SMSに注意すること。

- 上記の取組を効果的に進めるため、NISCや、IPA、JPCERT等の専門機関からの注意 喚起を定期的に確認すること。

- 機器・システムに対して、アップデート等の基本的な対策をできるだけ実施すること (利用環境に依存することに留意)。

- 可能な環境であれば、ランサムウェアに感染した事態に備えてシステムやデータのバックアップ と復旧手順を確認すること。

この4つに沿う形で少し詳しく述べたいと思う。

1.COVID-19危機に乗じた詐欺、サイバー攻撃への警戒

(1)今年1月下旬。早くもCOVID-19に乗じたメール攻撃が観測された。これは、某地域の保健所福祉室の名前で「新型コロナウイルス」に関する偽メールを送りつけ、添付ファイルを実行させることで「Emotet」と呼ばれるマルウェアに感染させようとするものだった。Emotet に感染した場合、端末やブラウザに保存されたパスワード等の認証情報が窃取される他、窃取されたメールアカウントや本文などが悪用され、Emotet の感染を広げるメールが取引先などに送信されるといった影響が発生する可能性がある。

IPA:「Emotet」と呼ばれるウイルスへの感染を狙うメールについて(2020年1月30日更新)

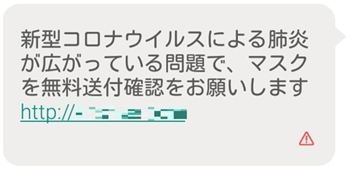

(2)2月初旬、マスク不足につけ込んだフィッシング詐欺目的のSMSがばらまかれた。

図:新型コロナウイルスに乗じたフィッシングメール

JC3:新型コロナウイルスに乗じた犯罪(2020年2月4日)

日本ではそれ以前から、ショートメッセージ(SMS)で偽の不在配達通知を送る攻撃が数多く報告されているが、そのメッセージ内のリンクから不正アプリをインストールしてしまうと、今度はそのスマートフォンから同様のSMSが大量送信されるという特徴がある。今回の「マスク無料送付」のSMSも、同手口によりインストールされた不正アプリによってばらまかれているとみられる。 特に外出自粛要請が出されているこの時期はネットショッピングを利用する機会も増えることから、偽の不在配達通知にはくれぐれも注意して欲しい。

(3)2月下旬、「国立感染症予防センター」という架空の団体名で、「新型コロナウイルスの感染予防策について」という件名のメールを送り、不審なリンクをクリックさせようとする手口が確認された。テレワークに使用するパソコンに届く不審メールの場合は、会社のセキュリティリスクに直結するおそれがあるので特に警戒が必要だ。

NIID国立感染症研究所:当研究所に類似した機関による新型コロナウイルス感染症の注意喚起を装うメール攻撃にご注意ください(2020年2月26日)

2.専門機関からの注意喚起を定期的に確認する

敵の手口を知ることは最大の防御でもある。以下の公式情報をチェックしておくだけでもかなりの情報は得られるだろう。

3.機器・システムに対して、アップデート等の基本的な対策をできるだけ実施する

テレワークにおける情報セキュリティ対策の考え方は、「ルール」「人」「技術」のバランスがとれた対策の実施である。緊急事態宣言の発令に伴う急な在宅勤務となると、会社がテレワーク用のパソコンを調達することができず、やむなく個人のパソコンを使うことを要求するケースも少なくないだろう。 その際は、コンプライアンスを維持しながらプライバシーとセキュリティの両立を図ることが求められる。 基本的な対策については、前述の「基本的な留意事項」の中で紹介した各種情報を参照していただくこととし、ここではオンラインミーティングに欠かせないWeb会議システムの問題に触れておくことにする。

◎「Zoom」を使うなら必ず知っておくべきこと

すでに利用している人も多いと思うが、米国Zoom Video Communications(Zoom社)が提供するWeb会議サービス「Zoom」の利用者が急増中で、会社のWeb会議にとどまらず、教育機関の遠隔授業やリモートインタビュー、友人同士でのオンライン飲み会に至るまで幅広く使われている。 私も何度かミーティングで使ったことがあるが、確かに使い勝手がよく、人気が出るのも無理はない。ただし利用するにあたっては、次の4点に注意していただきたい。

(1)「Zoom」のシステム自体の脆弱性やデータ保護上の懸念

今年4月に、バージョン4.6.9 (19253.0401)より前の zoom Windowsクライアントのチャット機能に脆弱性があることが判明し、修正プログラムが提供された。常に最新版のアプリを使うことが望まれる。

IPA:Zoom の脆弱性対策について(2020年4月3日公開)

また、Facebookのアカウントを持っていない人のデータもFacebookに転送されてしまっていたことや、会議の暗号キーが中国の北京にあるデータセンターを経由していたことが指摘されるなど、データ保護上の懸念もある。これらの指摘については「すでに修正済みです」との声明をZoom社が出しているものの、現行のZoom社のプライバシーポリシーの内容がどうなっているかはよく確認しておくのがよいだろう。どのような外部サービスを利用する場合でも、自社のセキュリティポリシーや規程に反しないかをチェックすることは基本である。

Zoom:プライバシー保護方針

(2)会議室への不正侵入

このところ、「Zoom爆撃」という言葉を見聞きするようになった。会議室の運用を適切に行っていないと予期せぬ来訪者が会議に乱入し、嫌がらせや盗み見の被害に遭う可能性がある。業務上の機密資料を画面共有していたときに侵入されたらインシデント発生となってしまう。 この問題に対してZoom社が会議室機能を追加したことで、予防策が取れるようになった。

<Zoomでミーティングをより安全に行うためのポイント>

- 個人ミーティングIDを使用せず、会議毎に自動生成されるミーティングIDを使用する

- ミーティングをスケジュールする際の「トピック」に、会議の内容がうかがえる文字を入れない

- ミーティングのパスワードは自動生成されたものではなく、手動で英数字を組み合わせたものにする

- 生成させたURLから、「?pwd」以降を削って招待メールを配信する

- ホストが承認した参加者が揃ったらミーティングをロックする

(3)「Zoom」アプリのダウンロードサイトに扮した不正サイト

これからZoomを使ってみようと思った人が検索エンジンで調べていると、いつの間にか公式サイトではない怪しいサイトのダウンロードボタンを踏んでしまう危険性がある。Yahoo!知恵袋にも実際そのような質問が見られる。

これは、いわゆるテクニカルサポート詐欺と呼ばれているもので、根拠のない警告メッセージによって不安をあおり、必要のないサポート契約やソフトの購入をさせようとする手口だ。 ミーティング用Zoomクライアントの入手は公式サイトから行うのが間違いない。

(4)「Zoom」アプリに扮した不正アプリ

トレンドマイクロの4月7日付のセキュリティブログによると、「Zoom」を悪用して不正にコインマイナーをインストールさせようとする攻撃を確認したという。Zoomを探している人を不正サイトへ誘導し、正規のインストーラにマルウェアを加えたものをダウンロードさせようとする手口だ。

トレンドマイクロ:ビデオ会議アプリ「Zoom」に便乗し不正マイニングを狙うサイバー犯罪者

4.ランサムウェアに感染した事態に備えてシステムやデータのバックアップ と復旧手順を確認する

これに関しては、テレワークの実施方式によってやるべきことが変わってくるので一概には書けない。 それぞれの特質に合わせて必要な対策を実施しておくことが求められる。

| テレワーク実施方式 | 概要 |

|---|---|

| リモートデスクトップ方式 | 自宅からオフィスのPCを遠隔操作するやり方。オフィスと同じ環境が利用可能。テレワーク用のローカル環境に業務データを保存させないことが可能。 |

| 仮想デスクトップ(VDI)方式 | 社内サーバの仮想デスクトップ基盤に遠隔でログインして利用するやり方。仮想デスクトップ環境はシステム管理者が一括管理できるため、均質的なセキュリティ対策を施しやすい。 |

| クラウド型アプリ方式 | クラウドサーバのアプリを操作するやり方。上の2つに比べると通信回線速度の影響を受けにくい。 |

| セキュアブラウザ方式 | 専用ブラウザでクラウドサーバのアプリを操作するやり方。専用ブラウザを使うことでファイルのダウンロードや印刷機能を制限し、テレワーク用のローカル環境に業務データを保存させないことが可能。 |

| アプリケーションラッピング方式 | テレワーク端末内に「コンテナ」と呼ばれる仮想環境を設けて、その中で業務用アプリを動作させるやり方。業務データをローカル端末に残さない。ローカルPCのOSやアプリを使うので通信速度の影響を受けにくい。 |

| 会社PCの持ち帰り方式 | オフィスで用いている端末をテレワーク先に持ち出して作業を行うやり方。いつもの作業環境でそのままテレワークが可能で、高速回線は必ずしも必要ない。 |

以上、かなり長くなってしまったが、現時点でお伝えしたいことはほぼ網羅できたのではないかと思う。ただでさえコロナウイルスでダメージを受けているときに、コンピュータウイルスにまでやられてしまうことは何としても避けたい。